Ciberseguridad

Los cibercriminales utilizaron el pánico generado por WannaCry para vender falsos productos de seguridad

Según Kaspersky, una red de spam comenzó a mandar correos masivos para infectar equipos y robar credenciales

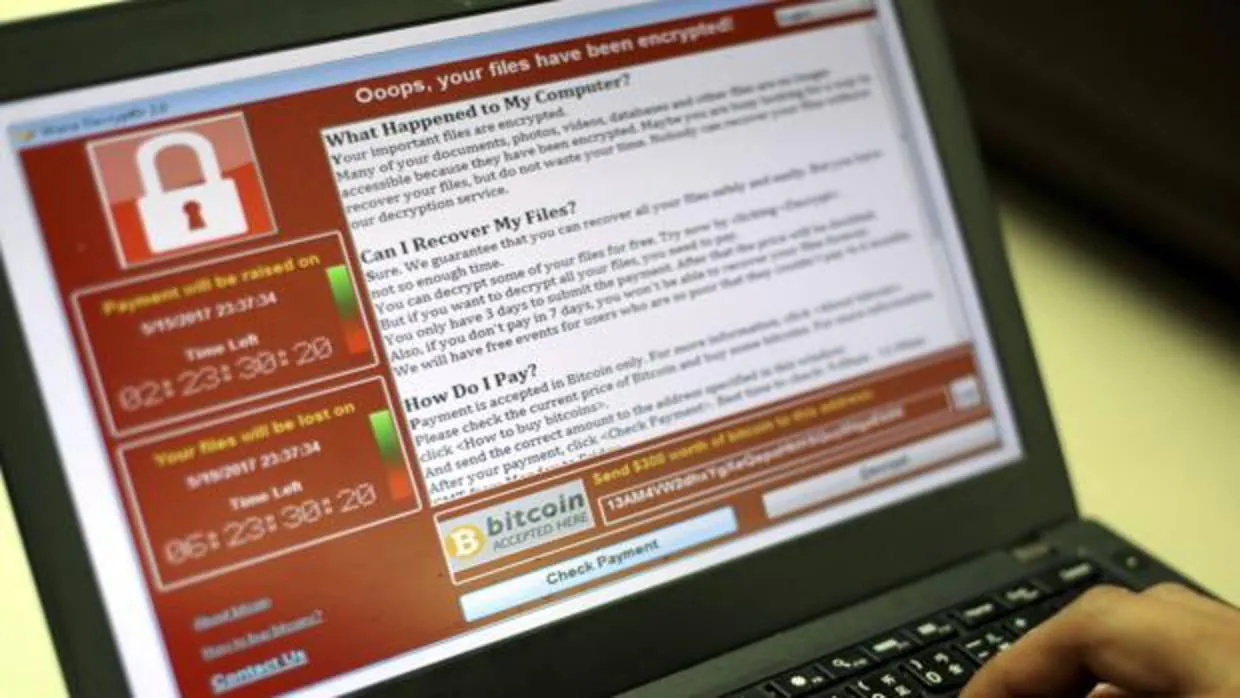

Uno de los grandes ciberataques del año producido fue el ransomware WannaCry , que afectó a más de 200.000 ordenadores de todo el mundo. Otros cibercriminales aprovecharon el pánico generado para lanzar otro tipo de ataque en segundo plano a través de la venta de productos de seguridad falsos para infectar a nuevas víctimas.

Según Kaspersky Lab , los cibercriminales usaron el miedo de los usuarios de no poder recuperar sus archivos cifrados por el cibersecuestro para enviar correos de spam y phishing , en los que ofrecieron varios servicios para contrarrestar la ola de virus. El análisis de la compañía de ciberseguridad ha quedado plasmado en el informe « Spam y phishing del segundo trimestre de 2017».

Los «spammers» lanzaron correos masivos de servicios de seguridad en los que se incluyeron: la recuperación de datos y cursos de formación para usuarios. Las ofertas fraudulentas aludieron a la instalación de actualización de software en ordenadores «secuestrados». Sin embargo, los links de los correos electrónicos llevaban a los usuarios a páginas de phishing para robarles los datos personales.

Los cibercriminales están muy atentos y reaccionan rápidamente a los sucesos internacionales

Darya Gudkova, Kaspersky

La compañía proveedora de seguridad ha observado que la principal fuente de spam se encuentra en Vietnam , además de haber aumentado en casi un 57%. El país asiático se ha convertido en la fábrica de correos malignos, superando incluso a China o Estados Unidos . Además, otros países que destacan en la generación de spam son: Rusia, Brasil, Francia, Irán y Países Bajos.

En dicho informe se observan dos tendencias: el aumento de correos a empresas y la inclusión en estos mismos de troyanos. Por un lado, los cibercriminales han potenciado su estrategia de disfrazar el spam de correos corporativos de empresas oficiales. Los archivos adjuntos contienen una herramienta de «exploit» para esparcir el virus a otros ordenadores a través de la red. Kaspersky opina que esta estrategia está principalmente dirigida al sector financiero del tejido empresarial.

Por otro lado, otros emails que incluyeron troyanos usaban el nombre de empresas ficticias y llevaban adjunto documentos de envío de falsas entregas, con la idea de infectar los equipos y robar datos personales. Entre estos troyanos destaca «Emolet», cuya existencia fue descubierta por primera vez en 2014.

Noticias relacionadas